NCA access-list

assalamualaikum temen" pada post kali ini kita akan lanjut pada pembahasan access-list. apa itu akes list? access-list adalah configurasi untuk memberikan akses suatu paket yang berasal dari source tertentu menuju ke destination tertentu. access-list sendiri ada 2 tyep pertama yg standard kedua itu ada yang extended. bedanya dimana klo yg extended itu kita bisa block dengan lebih spesifik, seperti memberi informasi port yang ingin di block. kita juga bisa lihat dari access-list numbernya, klo dia 1-99 artinyha dia termasuk kedalam standard access-list, untuk yang 100-199 dia masuk ke extended access-list.

woke disini misal kita cuma mau salah satu pc aja yang bisa akses ke server. kita bisa pasang accesslist untuk itu. nanti si router itu bakal ngecek ada rule access-list gk di routernya, klo misal ada nanti dia bakal liat ip mana yang di drop ip mana yang di allow. misal dia drop artinya paket gk bakal sampe ke destination biasanya kita pake deny untuk ngeblok di access list. terus klo misal allow artinya paket akan di teruskan, biasanya kita pakai permit untuk ip yang ingin kita allow. yuk kita coba buat topologynya dan langsung labkan.next klo udh di klik jadinya bakal gini.

nah klo di cluester nanti jadinya kayak gini, kita buat clusternya jadi seolah-olah router internet. untuk cluster ini optional aja sih temen" mau setting boleh yg lagi baper gk mau buat juga tetep bisa kok hehe. jangan marah ya wkwkwkw.

sebelumnya kita coba pasang ip dlu baik yang di local maupun yang di dalam cluster internet.

router 1

Router(config)#int fa0/0

Router(config-if)#no shut

Router(config-if)#ip address 12.12.12.1 255.255.255.0

Router(config-if)#ex

Router(config)#int fa0/1

Router(config-if)#no shut

Router(config-if)#ip address 192.168.10.1 255.255.255.0

router inet

Router(config)#int fa0/0

Router(config-if)#no shut

Router(config-if)#ip address 12.12.12.2 255.255.255.0

Router(config-if)#ex

Router(config)#int fa0/1

Router(config-if)#no shut

Router(config-if)#ip address 20.20.20.1 255.255.255.0

setting ip

PC A = 192.168.10.11 255.255.255.0 192.168.10.1

PC B = 192.168.10.12 255.255.255.0 192.168.10.1

google = 20.20.20.20 255.255.255.0 20.20.20.1

klo switch kita pake settingan default aja ges.

untuk masang ip di cluester temen" tinggal klik aja cluesternya, terus pilih device di router atau serveryang mau kita kasih ip. untuk cara keluarnya bisa klik

lanjut ke konfigurasi route, kenapa sih harus di route? ya jelas biar semua terhubung dlu lah wkwkwk

nanti klo misal semua udh terhuubng baru kita custom rulenya hehe. yuk routing dlu! bebas mau pake protocol apapun tapi ane mau pake eigrp.

router 1

Router(config)#router eigrp 10

Router(config-router)#net 12.12.12.0 0.0.0.255

Router(config-router)#net 192.168.10.0 0.0.0.255

Router(config-router)#no aut

router inet

Router(config)#router eigrp 10

Router(config-router)#net 20.20.20.0 0.0.0.255

Router(config-router)#net 12.12.12.0 0.0.0.255

Router(config-router)#no aut

sekarang pastiin semua pc bisa ping ke server.

oke disini sudah berhasil ya, pc a dan b bisa ping ke arah server yang ada di internet. sekarang kita mau coba hanya sebagian pc aja yang bisa ping ke internet. misal kita cuma mau pc A doang nih yang bisa akses internet artinya kita perlu membuat rule untuk itu di router.

sedikit info terkait configurasi access-list

Router(config)#access-list ?

<1-99> IP standard access list

<100-199> IP extended access list

Router(config)#access-list

nah di sini sesuai dengan yang sudah kita bahas sebelumnya klo 1-99 itu masuk ke dalam standard tapi untuk yang 100-199 masuk ke dalam extended. btw ini klo acl di packet tracert masih sederhana ges, klo di router aslinya tyep access-list nya ini ada lagi gk cuma 2 hehe...

Router(config)#access-list 1 ?

deny Specify packets to reject

permit Specify packets to forward

remark Access list entry comment

Router(config)#access-list 1

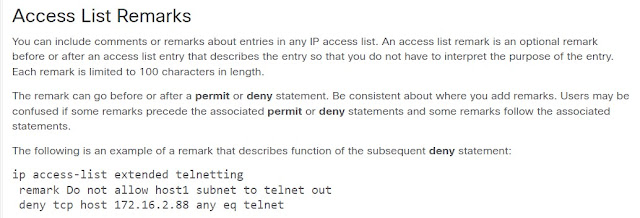

terus disini ada 3 action pertama itu ada deny kedua permit dan ke3 remark. yang remark ini jujurly ane blm pernah make sih, blm pernah ketemu, tapi klo yang permit sama deny ini sering banget di pake. fungsi dari remark itu dia kayak ngasih descrip tentang rule itu aja sih, coba deh temen" baca lagi di link berikut (link)

Router(config)#access-list 1 deny ?

A.B.C.D Address to match

any Any source host

host A single host address

Router(config)#access-list 1 deny

lanjut lagi, sekarang kita bisa pasang ip network atau host mana yang mau kita kasih rule. klo host nanti yang kita masukin ya ip hostnya klo network itu nanti networknya yang bakal di eksekusi, atau klo rulenya mau di pake untuk semua temen" bisa pake any.

Router(config)#access-list 1 deny host 192.168.10.12

nah rulenya gini aja, tinggal temen" enter harusnya udh kepasang rule untuk host sekian.

rule udh kita buat ada sedikit note nih untuk kita, ini di ping masih bisa nih wkwkw. klo misal kita setting buat rule itu harus di implementasikan pada interface. bahasa gampangnya kita buat rule dan rule itu harus di terapin di interface sesuai yang kita butuh. yuk kita coba pasang rulenya.

Router(config)#int fa0/1

Router(config-if)#ip access-group 1 in

oke disini temen" coba pasang rulenya di router 1 interface fa0/1 sebagai in bound paket. sebetulnya kita cukup setting pasang rule di satu interface aja, cuma klo temen" mau pasang untuk yg out boundnya juga bisa kok.

Router(config)#int fa0/0

Router(config-if)#ip access-group 1 out

untuk ngebedain inbound sama outbondnya gampang kok, temen" tinggal liat aja interface yg ngarah ke source itu tandanya in alias yg local, tapi klo yang out itu artinya interface yg ngarah ke destination alias ke luar atau internet klo di topology kita. btw untuk pengimplementasiannya jangan sampe ketuker ya hehe, klo ketuker ntr rulenya di letakkan pada tempat yang salah, ya dia gk bakal jalan :v. ibarat kayak orang yang Zalim, dalam ajaran Islam adalah meletakkan sesuatu/ perkara bukan pada tempatnya.

oke disini ada hal yang tidak sesuai ekspektasi kita. plan kita adalah cuma pc b aja yang gk bisa akses ke server, tapi pc a bisa. klo kita liat disini pc a malah ikut nyantol rulenya si pc b. nah jadi gini temen" klo di akses-listnya cisco itu ada rule klo kita setting deny dan tidak ada rule permit setelahnya, maka secara default dia akan eksekusi sebagai deny jadi paket akan di drob. karenanya kita biasanya tutup rule deny dengan permit any.

Router(config)#access-list 1 permit any

confignya gini aja. sekarang kita coba show ip access-list

oke sekarang sudah sesuai dengan yang kita inginkan ya. misal ada pertanyaan, bang klo salah setting accesslistnya gmn? ya tinggal apus wkwkw buat lagi. gini bisa sih hehe, tapi klo misal pake cara ini incase kita punya banyak rule yang udh exist kan ribet ya. mending kita edit terus kita hapus perlinenya aja. caranya temen" masuk ke dlm ip access-list, nanti disana temen" bisa hapus maupun ngedit si accesslist itu. contoh saya mau apus yang permit any, ganti ke ip hostnya si router 1.

Router(config)#ip access-list standard 1

Router(config-std-nacl)#no 20

Router(config-std-nacl)#permit host 192.168.10.11

pertama kita apus dlu yang rule permit anyanya. terus kita add lagi disitu rule barunya. nah angka 20 itu apa sih? sebetul klo kita masang akseslist itu router akan baca rulenya dari atas. misal tadi kita ada buat rule deny untuk ip 192.168.10.12 baru klo misal ipnya gk ke hit di rule ini artinya access-list bakal pindah ke rule ke 2 yaitu yg permit any. maka dari itu kita bacanya ip 192.168.10.12 akan di blok selain ip ini akan di teruskan. nah urutan pada akses-list itu di tentukan dari sequence number mereka. secara default seq number ini sudah terpasang otomatis dengan range jarang 10 number. biasanya rule 1 itu seq numbernya 10 lanjut rule 2 pasti 20 dan rule 3 itu 30 sampai seterusnya. seq number ini sengaja tuh di kasih rule bisa kita mau taro rule di antara rule yang udh ada. jadi kita gk perlu hapus rulenya, tinggal kita custom aja seq numbernya, misal saya mau coba tambahin tule block untuk ip 10.10.10.0 di antara rule yang sudah exist

Router(config)#ip access-list standard 1

Router(config-std-nacl)#15 deny 10.10.10.0 0.0.0.255

nah kira-kira gini temen", btw itu klo kita pasang pake ip network di belakangnya wildcard ya.

nah intinya temen" klo mau edit access-list seperti mengganti urutan rule, menghapus satu line rule, atau menambah rule dengan posisi custo, dan lain sebagainya, temen" bisa masuk ke mode ip access-list. setelah itu di mode itu temen" bisa otak atik seq numbernya. notenya mungkin klo misal temen" pakai default seq dia akan terus bertambah dan menggunakan range 10 setiap rule, nantinya kita bisa rubah itu pakai custom seq number, biasanya di pake untuk ngubah-ngubah posisi rule.

nah ada lagi nih, klo temen" peratiin itu ada tulisan 1 match sama 4 match itu adalah tanda count berapa banyak rule kita kena hit. nanti nya misal kita ping pake ip 192.168.10.12 dan di block sama akses-list, itu bakal di counting sama dia setiap hitnya. misal kita ngeping sekali artinya nambah 1, ngeping 2 kali nambah dan seterusnya. ya dari situ nanti kita tau rule mana yang jalan dan rule mana yang gk kepake. misal hitnya dikit atau bahkan gk ada mending di apus aja biar router gk cape ngecek list perlinenya hehe #saveyourresource :v.

kita lanjut ke extended access-list yuk hehe.

untuk pembuatannya temen" bisa pake yang access-list 100 kayak lab sebelumnya cuma pake nomornya dari 100-199, atau temen" juga bisa buat dari ip access-list. sekarang kita coba yang pake ip access-list aja kli ya biar tau hehe. btw config yg acl 1 di hapus aja ya ges, atau temen" bisa matiin aja dari interfacenya, intinya jangan sampe rule itu ngehit ya, takutnya ganggu konfig yang ini.

ngapus rule

Router(config)#no access-list 1

atau ngelepas rule dari interface

Router(config)#int fa0/1

Router(config-if)#no ip access-group 1 in

atau

Router(config)#int fa0/0

Router(config-if)#no ip access-group 1 out

nah klo udh aman, sekarang kita akan coba untuk setting extendednya. btw pastiin si pc udh normal lagi ya, semua bisa ping ke google.

oke klo aman kita lanjut ges ke access-listnya hehe dari tadi pada nungguin ya wkwkwkw :v

Router(config)#ip access-list extended ?

<100-199> Extended IP access-list number

WORD name

Router(config)#ip access-list extended block_inet

Router(config-ext-nacl)#deny ?

ahp Authentication Header Protocol

eigrp Cisco's EIGRP routing protocol

esp Encapsulation Security Payload

gre Cisco's GRE tunneling

icmp Internet Control Message Protocol

ip Any Internet Protocol

ospf OSPF routing protocol

tcp Transmission Control Protocol

udp User Datagram Protocol

Router(config-ext-nacl)#deny

oke disini ada 2 note ya yang pertama itu keuntungan kita pake ip access-list, disana bisa menggunakan named config untuk access-listnya. klo kita setting pake cara sebelumnya itu gk bakal bisa pake named ya. untuk named config ini bisa di lakuin di standard access-list juga kok. temen" tinggal ganti aja tuh extendednya ke access-list.

kedua sebelumnya di standard access-list setelah action deny kita langsung aja tempak ke source, nah sekarang bakal lebih spesifik. kita harus tembak dlu portnya atau protocolnya manasih yang mau kita block. di situ ada tcp atau udp dan icmp. disini kita mau coba block webnya tapi ping masih bisa untuk PC B. artinya kita perlu block http httpsnya, setau ane mereka pake protocol tcp.

nah disini nih menangnya extended di banding standard. klo extend itu spesific source dan spesific destination, di tambah lagi dia spesific port, beh tambah joss. untuk spesific port temen" bisa pake eq nah di situ isi aja portnya yang detil, tapi klo ane mau block web doang itu ada www yang udh di sedian biar gampang ya pake aja ehehe....

klo udh enter jangan lupa buat permit anynya. disini agak beda karena dia harus spesific kan.

Router(config-ext-nacl)#deny tcp host 192.168.10.12 20.20.20.0 0.0.0.255 eq www

Router(config-ext-nacl)#permit ip any any

nah kira-kira konfignya begini, pertama kita konfig yang denynya dlu itu yg tadi ya terus untuk permit anynya kita pake ip any any. yang pertama kita pake ip, itu fungsinya untuk ngehit semua protocol dan any any itu untuk semua source dan semua destination. maksudnya kita akan mengizinkan ip dari semua protocol yang berasal dari semua source dan menuju semua destination. nah klo udh ya sama kayak biasa, rulenya harus kita taro di interface. klo ini rulenya kita taro di in bound ya interface fa0/1.

Router(config)#int fa0/1

Router(config-if)#ip access-group block_inet in

woke klo udh sekarang pengecekan, pertama kita sh ip access dlu. baru kita test ping dan browsing ke google.

woke udh clear ya. sekarang bagian yang menentukan. kita coba test ping dan browsing. harusnya ping aman tapi gk bisa browsing.

oke ping aman. sekarang browser.

untuk cara browsingnya gitu aja ya, ke dekstop terus ada web browser. nanti klo udh di klik temen" tinggal masukin aja ip servernya di browser.

oke sesuai ekspektasi ya, pc a bisa browsing pc b gk bisa tapi ping keduanya aman. nah kira-kira gini lah temen", klo di exend ini dia lebih spesific baik itu source dan destinationnya maupun port atau protocol yang ingin kita block. mungkin cukup sekian nanti summary tetep ane bakal buat kok,

bang, itu cara edit tampilan browsernya gmn?

hehe kita bahas ntr aja kli ya wkwkwk, itu di server bagian service temen" bisa coba-coba aja edit html dns dan lain sebagainya disana. woke tak lanjut turu sek yo wkwkwkw. kita ketemu di next port, tetep semangat man teman.

summary config :

summary info :

writer

dm ig

@call_unclebin

team

dm ig

@hi_kexnxii

@hastrim17

@ery.ndra_

@tegar_ardana

Comments

Post a Comment