NDCA routing part 1

assalamualaikum temen" pada post kali ini kita akan membahas terkait lab routing yng sebelumnya. pertama saya mohon maaf karena baru bisa review sekarang hehe... lagi ada kerjaan lain biasa masih nguli juga kita wkwkwkw.

untuk lab routing ada sekitar 11 soal yang bisa temen" eksekusi untuk latihan. :

1. static route

2. eigrp

3. rip

4. ospf

5. standard access-list

6. extended access-list

7. static nat

8. dynamic nat

9. nat overload (PAT)

10. gre tunnel

11. hsrp

alhamdulillah sudah ada 2 orang yang berhasil mengerjakan soalnya. pertama ada mas imam dan mas geraldhi, mantab. sekarang kita mau coba review" dlu ges.

pertama dari static route

oke ini static route gampang ya. intinya kita mau biar setiap router bisa saling ping ip loopbacknya. temen" tinggal arahin manual aja untuk menuju destination harus lewat gerbang atau gateway yang mana. jelasnya bisa temen" baca di link berikut (link)

lanjut ke eigrp

oke ini juga goalsnya sama ya. bedanya kita pake protocol dynamic route eigrp. jadi kita advertise ip"nya lewat eigrp 10. ini juga sudah oke semua mantab. detail pembahasa bisa di baca pada link berikut (link)

RIP

oke lab ini kita pake RIPv2 untuk protocol routingnya. sudah 100% semua mantab. detail pembahasan ada pada link berikut (link)

OSPF

oke lab dynamic route terakhir nih ospf. disini kita mau advertise network pake ospf full area backbone. disini nilainya udh oke semua mantab. detail materi bisa cek disini (link)

oke intinya goals dari lab routing kita mau menghubungkan ip yang blm ada di table route, supaya kita bisa terhubung ke ip tersebut. nah caranya bisa pake static ataupun dynamic route (rip,eigrp,ospf). klo static kita cari dest dan mengarahkan jalurnya secara manual. untuk yang dynamic itu dia otomatis, nantinya mereka akan saling sharing infor masi menggunakan protocol routing (ngobrol bareng, tanya jawab sepurat jalur dan informasi table route yang bereka punya :). gini aja sih, detail bisa temen" baca di link yang udh ane share ya, yuk next.

standard access-list

sekarang access-list, lab pertama ini yang standard. sudah oke semua ya goalsnya kita mau pc 1 gk bisa ping ke server manapun tapi pc2 bisa. detail materi bisa di cek pada link berikut (link)

extended access-list

sebelumnya ane mau mintamaaf dlu ya, ini ada kesalahan seharusnya udh 100%. kemungkinan ada yang salah pas ane buat soalnya hehe... oke disini exteded accesslist dia bisa kasih action yang lebih spesifik. misal mau spesifik destination, spesifik port, dll. contoh disini kita mau semua pc gk bisa ping ke server 1 tapi klo akses via web masih bisa. untuk server 2 kebalikannya bisa ping tapi gk bisa akses web. penjelasan detail ada pada link berikut (link)

jujurly access-list ini gk literally di pake buat bloking di interface doang, which is bisa di pake juga buat kondisi" lain. waduh ngejaksel nih :v intinya sih ane cuma mau nginfoin aja klo access-list ini gk cuma di pake buat ngasih rule di interface doang. sejatinya fungsi dari access-list itu ya buat ngelist ip yang mau di kasih akses ke dalam suatu configurasi. nah dia punya dua action permit untuk allow deny untuk block 1 lagi remark biar di rule kita ada descripsinya. entah itu di pasang pada eigrp, nat, bahkan line vty untuk costom port telnet ssh juga bisa. nanti di next post ada kok pada lab NAT sama CCNP banyak nih. ntr di baca-baca aja hehe (code NCA2=CCNP di potato course).

static nat

sekali lagi ane mohon maaf hehe. biasa buat soalnya kemaleman nih wkwkwkw. untuk static nat nilai maxnya 73% ini saya cek manual sudah oke semua joss. nah untuk mas gerald ada sedikit note menarik nih.

oke disini nilainya masih sekitar 60%, itu karena translate public ipnya bukan ke 12.12.12.10. goals kita pada lab nat ini untuk mentranslate seluruh ip local ke dalam 1 ip public yaitu 12.12.12.10. lah kok ipnya sama, nanti duplicate gk? hmm menarik nih. pertanyaan kek gini pertama kali ane dpt pas interview di salah satu perusahaan cisco partner, dan saat itu ane jawabnya kayak gk yakin hehe. tapi sekarang sudah ada pencerahan lah ya wkwkwkw. kita coba ya publiknya kita samain jadi 12.12.12.10, setelah itu untuk ngeceknya kita show ip nat translation.

nah bisa kita lihat disini nih. saya coba rubah ip local 192.168.10.11 dan 192.168.10.12 ke 1 ip publik 12.12.12.10 dan hasilnnya bisa. dia gk duplicate karena si nat ini ngasih port untuk masing-masing local ip. nantinya port ini bakal ngebedain koneksinya pc 0 dan pc 1 ketika terkoneksi ke internet. woke udh ada pencerahan lah ya, kita lanjut lagi.

dynamic nat

sekarang dynamic nat, disini juga saya lupa disable timernya ya wkwkwk sory. bedanya klo dynamic nat ini kita kasih pool untuk translate ipnya. pertama kita buat dlu list ip dynamicnya di access-list, setelah itu kita masukkan listnya ke dlm pool natnya. klo poolnya udh di buat kita config natnya dengan pool yang sudah kita buat tadi.

nat overload (PAT)

untuk overload dia sama. kita buat source list dlu setelah itu baru kita translate ipnya. bedanya klo pat translate ipnya itu lewat port/interface public, makanya kita masukin disitu ke interface yang ngarah ke public internet.

intinya kita bisa translate local ip ke public ip menggunakan 3 methode ini. bebas temen" mau pake yang mana, semua tergantung ke butuhan situasi dan kondisi. untuk lebih jelasnya bisa baca di artikel sebelumnya (link)

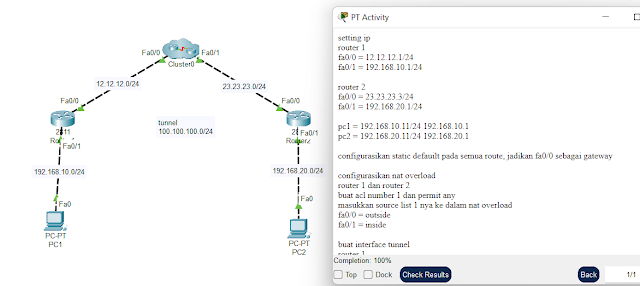

GRE

oke sekarang tunnel GRE. disini kita mau menghubungkan antara 2 cabang menggunakan interface tunnel. kita pake bahasa modernnya anak networking, sekarang itu ada yang namanya istilah underlay network dan overlay network. tunnel ini termasuk ke dalam overlay network, alias jaringan di atas jaringan. overlay harus berjalan ketika underlanya juga berjalan. underlay ini jaringan pondasi, barat rumah klo pondasinya jelek ya gk bakal jadi rumah. makanya ketika kita setting gre tunnel pastikan router bisa saling ping terlebih dahulu (minimal bisa saling ping ip public neighbornya).

klo disini skenario kita pake nat ke arah public jadi kita gk bisa ping ip local di belakang router, tapi bisa ping ip publicnya neighbor. underlaynya adalah connection antar router, goals kita membuat overlay untuk koneksi antar pc. nah kita buat lah interface tunnel. isi tuh destination address, source interface, sama kasihin ip, klo mode dia default pake gre. terus kita stati route aja lewatin interface tunnel yang kita buat. udh deh, harusnya pc bisa saling ping. dan sini semua nilainya udh oke mantab. untuk detail bisa temen" baca pada link berikut (link)

HSRP

terakhir ini lab hsrp, salah satu high avability propitary cisco. disini goals kita adalah membuat virtual ip untuk menjadi backup gatewaynya si pc 1. misalkan router 1 down masih ada backup dari router 2 dan pc tetap terkoneksi ke internet tanpa harus mengganti gatewaynya. cukup gunakan saja virtual ip untuk koneksinya, nanti dia akan memilih salah satu dari 2 router yang akan di jadikan aktif link lalu yang satunya akan standby sebagai backup link. detail materi bisa di baca pada post sebelumnya (link)

huh... lumayan juga ya bahas 11 soal dlm 1 post wkwkwkw. mungkin cukup sekian untuk review kail ini terimasih untuk mas imam dan mas geraldhi.

lab participant

@imamuttaqin

@gerald_apm

reviewers

@call_unclebin

Comments

Post a Comment